目次 - Lesson4

情報セキュリティ

Lesson 4Chapter 1学習の目標

このレッスンでは、組織がビジネス活動を進めるうえで不可欠な「情報資産」を安全に保護するための「情報セキュリティ」について学びます。

現代のビジネス環境では、顧客情報、設計図、営業戦略、財務データなど、多様な情報が日常的にデジタル化され、システムやネットワーク経由でやり取りされています。これらの情報を狙う攻撃は巧妙化・多様化しており、単純な防御策だけでは十分とはいえません。

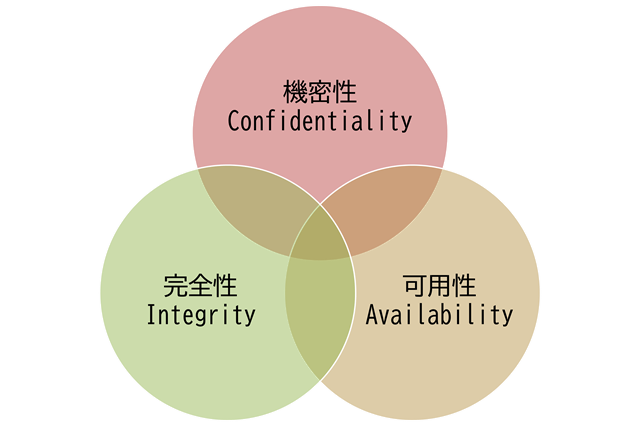

ここでは情報資産がどのように組織の価値を支え、なぜ適切な保護が必要なのか、その背景にあるセキュリティ3要素(機密性・完全性・可用性)の意味やリスク管理のプロセスについて段階的に整理します。

情報セキュリティの基礎を理解することで、過度に恐れることなく、IT技術を効率的に活用できるようになりましょう。

本レッスンの主な内容

- 情報セキュリティの基礎

- 主なセキュリティ脅威とリスク

- セキュリティ対策技術

- セキュリティポリシーとガイドライン

- 法的・規制上の要求

- 最新のセキュリティトレンド

- インシデント対応とBCP

本レッスンのゴール

情報資産を守るための情報セキュリティの基本概念と3要素、リスク評価、脅威・対策技術、法規制を正しく理解すること

本レッスンの前提条件

- ビジネスパーソンに必要なITスキルを把握していること(レッスン1)

- コンピュータの中身について正しいイメージを持っていること(レッスン2)

- ネットワークとインターネットの基本的な仕組み、関連技術、およびそれらがどのようにつながり合っているかを正しく理解していること(レッスン3)

Lesson 4Chapter 2情報セキュリティの基礎

情報セキュリティ とは、組織が持つ大切な情報である「情報資産」を外部への漏えいや不正な改ざん、利用不能などのリスクから守り、安全かつ継続的に活用できるようにする取り組みや考え方のことです。

情報セキュリティ対策は3つのステップで進めます。

- 守るべき「情報資産」を明確にします。

- 「セキュリティ3要素」をもとに、守り方の方向性を決めます。

- 「リスクマネジメント」を用いて、実際に起こりうる脅威や弱点を洗い出し、重要度に応じて優先的に対策を考えます。

順番に確認していきましょう。

Lesson 4Chapter 2.1情報資産とは

情報資産 とは、お客さまの情報、営業のための資料、商品やサービスの設計図、社内で蓄積されたノウハウ(やり方やコツ)など、仕事を進めるうえで欠かせない資料やデータを指します。

情報資産には、さまざまなものが含まれます。

- 顧客情報(名前・連絡先・購入履歴など):顧客との関係維持に重要

- 営業戦略資料(値段設定・販売計画・販促プランなど):市場での競争力を支える

- 財務データ(売上・利益・資金繰りなど):経営判断や信用維持に不可欠

- 製品やサービスの設計図、開発計画:競合他社に流出すると大きなダメージ

- 社内ノウハウ(独自の手順書、マニュアル、技術情報):業務効率や独自性を支える知識の塊

これらの情報は日々蓄えられ、ビジネス上の判断や日々の業務に役立っている大切な「財産」です。

もしこれらを失ってしまえば、他社との競争で不利になったり、会社の信頼が下がったり、ビジネスチャンスを逃したりする可能性があります。まずは「どの情報がどれくらい大事なのか」を明確にすることが、適切な対策を考えるための出発点になります。

Lesson 4Chapter 2.2セキュリティ3要素

セキュリティ3要素(CIA) は、情報資産を守るうえで重視される「機密性、完全性、可用性」の3つの観点です。

機密性(Confidentiality)

機密性 とは、情報へのアクセスを正当な権限を持つ人だけに制限することです。

具体例:

- 人事情報は人事部門の担当者のみがアクセス可能

- 顧客データベースは営業担当者が担当顧客のみ閲覧可能

- 研究開発データは該当プロジェクトメンバーのみ参照可能

「機密性」が弱いと、お客さま情報が漏れてしまい、会社の評判が下がります。

機密性が損なわれる例:

- 許可されていない社員による情報アクセス

- 外部への情報漏えい

- 不正アクセスによる情報窃取

完全性(Integrity)

完全性 とは、情報が正確で改ざんされていない状態を保つことです。データの作成から廃棄まで、情報の正確性と完全性を維持する必要があります。

具体例:

- 会計データの数値が正確に記録・保管されている

- 製品設計図が誤って変更されていない

- 契約書の内容が改ざんされていない

「完全性」が守られず、データが変えられてしまうと、誤った情報を元に経営判断をしてしまい、信用を失います。

完全性が損なわれる例:

- システム障害によるデータ破損

- マルウェアによるファイル改ざん

- 操作ミスによるデータの上書き

可用性(Availability)

可用性 とは、必要なときに情報やシステムを利用できる状態を維持すること(仕事が止まらないようにすること)です。

具体例:

- 業務時間中は常に顧客データベースにアクセス可能

- 24時間365日のWebサービス提供

- バックアップからの速やかなデータ復旧

「可用性」が確保されず、必要なときに情報が使えないと、業務が止まって売上のチャンスを逃してしまいます。

可用性が損なわれる例:

- システム障害によるサービス停止

- ランサムウェアによるデータアクセス不能

- ネットワーク障害による業務停止

情報資産の守り方

セキュリティ3要素はお互いに影響しあうので、どれか1つだけに力を入れても十分ではありません。会社のビジネスにあったバランスを考え、この3つの要素がちょうどよく保たれるように工夫する必要があります。

情報資産は、それぞれ持っている「価値」と「守るべき理由」が異なります。セキュリティ3要素の観点をもとに、いくつか整理してみましょう。

- 顧客情報

- 機密性:非常に高い(個人情報保護法やプライバシー規制がある)

- 完全性:ある程度必要(顧客データが誤って改ざんされると問題)

- 可用性:顧客対応が必要な場合は一定の可用性も求められる

→「機密性」を最優先。パスワードや暗号化、多要素認証を強化する。

- 財務データ

- 機密性:高い(財務情報は社外秘)

- 完全性:非常に高い(誤ったデータが意思決定に使われると大きな損失)

- 可用性:必要なときには素早くアクセスできる程度は確保

→「完全性」を最優先にしつつ、「機密性」も非常に高く守る必要がある。

- 販売・在庫管理システム

- 機密性:営業戦略ほどではないが基本的に高めておく

- 完全性:商品データや販売記録が誤って変更されないようにする

- 可用性:注文が入ったときに止まらないよう、常に使える状態が重要

→「可用性」を最優先に、「完全性」も確保。

このように、情報資産の価値とセキュリティ三要素の観点を組み合わせて考えることで、「どの情報資産をどれくらい強固に守るべきか」を明確にします。

Lesson 4Chapter 2.3リスクマネジメント

リスクマネジメント は、守るべき「情報資産」と求められる「セキュリティ三要素」を前提に、具体的な脅威や弱点を洗い出し、優先順位をつけて対策を考えるプロセスです。

ここで言う リスク とは、「情報資産が損なわれる可能性と、それがビジネスへ与える影響」を指します。

リスクマネジメントは「脅威・脆弱性・影響度」で優先度を評価して対策を行ないます。

- 脅威(Threat) は、情報資産に対し悪影響を及ぼす可能性のある事象です。マルウェア感染やランサムウェア攻撃、内部関係者による不正持ち出し、災害や停電などが該当します。

- 脆弱性(Vulnerability) は、情報資産やシステムが抱える弱点や欠陥です。セキュリティパッチ未適用や不適切なアクセス権限設定、暗号化の不備などは脆弱性となります。

- 影響度(Impact) は、リスクが顕在化した場合に組織へ及ぼすダメージの大きさです。顧客離れや訴訟、ブランド価値の損傷、営業停止など、ビジネス上の深刻な影響が考えられます。

リスクマネジメントの基本的な流れ

リスクマネジメントの基本的な流れは次のとおりです。

- リスクアセスメント

- リスクの特定:脅威や脆弱性を洗いだす

- リスクの分析・評価:それらが組織に与える影響度を評価する

- リスク対応:リスクの高い部分から優先的に対策を行なう

リスク対応の方法

リスク対応には、「回避/軽減/転嫁/受容」の4種類の方法があります。

| リスク管理手法 | 概要 | 利点 | 具体例 |

|---|---|---|---|

| リスク回避 | リスクの発生源を完全に排除 | 最も確実だが、業務効率低下や機会損失のリスクあり | 機密システムのインターネット接続遮断 危険度の高いソフトウェアの使用禁止 |

| リスク軽減 | リスクの発生確率や影響度を低減 | 最も一般的な対策手法 | ファイアウォール・アンチウイルスの導入 セキュリティ教育の実施 データ暗号化の実装 |

| リスク転嫁 | 他者へのリスク移転 | リスク管理負担の軽減 | サイバー保険への加入 セキュリティ監視の外部委託 クラウドサービスの活用 |

| リスク受容 | コスト対効果を考慮し意図的に受容 | コスト対策が効率的 | 低リスク脆弱性の修正保留 非重要システムの対策投資抑制 |

リスクマネジメントの具体例

具体例で確認しましょう。

- リスクの特定

たとえば、顧客情報を扱うサーバーが古いOSで運用されている場合、未修正の脆弱性が存在するとします。- 資産:顧客情報を扱うサーバー

- 脆弱性:古いOSの未修正の脆弱性

- 脅威:脆弱性を標的とした攻撃

- リスクの分析・評価

この脆弱性を狙う攻撃(脅威)は現実的であり、成功すれば顧客情報漏えいという重大な影響度を持つため、このリスクは高く評価されることになります。- 発生可能性:脆弱性を狙う攻撃は現実的で、発生確率は高い

- 影響度:顧客情報漏えいによる影響は重大

- リスク評価:発生可能性と影響度がともに高く、優先的な対応が必要

- リスク対応

システムを停止することは現実的でないため、システムの利用を継続しながら、セキュリティ対策を講じる「リスク軽減」を選択します。具体的には、OSをアップデートし、ファイアウォールやアクセス制御を強化するなど、優先的な対策を実施します。- 対応方針:リスク軽減を選択

- 具体的な対策:

- OSのアップデートによる脆弱性の解消

- ファイアウォールの導入・強化

- アクセス制御の強化

継続的なリスクマネジメント

リスク評価は一度行なえば終わりではありません。新たな脆弱性が発見されたり、ビジネス戦略が変化したり、組織拡大でシステム構成が変わったりすると、リスク状況は刻々と変化します。そのため、定期的なリスクアセスメントを実施し、対策の有効性を検証し、必要に応じて改善を繰り返すことが求められます。

それでは次は、具体的なセキュリティ脅威について、確認していきましょう。

Lesson 4Chapter 3主なセキュリティ脅威とリスク

セキュリティ脅威 とは、情報資産に損害を与える可能性のある要因のことです。

ビジネスの現場では、さまざまなセキュリティ脅威が存在します。これらの脅威を理解し、その発生原因と影響を明らかにすることで、適切な対策の優先度を明確にできます。

ここでは主なセキュリティ脅威について、発生メカニズムや想定されるリスク、対策方法などを説明します。

- 人的ミスと情報漏えい

- マルウェアやフィッシング

- ソーシャルエンジニアリング

- インターネットサービスに対する脅威

Lesson 4Chapter 3.1人的ミスと情報漏えい

セキュリティ対策を強化しても、人間が関わる以上、ヒューマンエラーは避けられません。人的ミスが引き起こす情報漏えいは、最も身近な脅威の1つです。

具体例と想定されるリスク

人的ミスと想定されるリスクを例示します。

- 例1:担当者が同じパスワードを使い回したり、メモ帳にパスワードを書いて机に放置した。

- リスク:外部や内部の悪意ある者がこれを発見し、情報資産へ不正アクセスする可能性が高まる。

- 例2:社外に持ち出したノートパソコンやUSBメモリ、スマートフォンなどを紛失した。

- リスク:物理的な情報流出リスクが発生する。

いずれの場合も、最終的な責任は組織が負うことになり、顧客からの信頼低下、取引先との関係悪化、法的責任、営業上の不利な状況などへ直結します。

発生メカニズム

こうした問題の背景には、以下のような状況が考えられます。

- 作業効率を優先するあまり、セキュリティ手順が省略される

- 機密情報とそうでない情報が混在し、重要性の区別があいまい

- セキュリティ教育が十分でない

- 内部関係者があえて規定を破る内部不正

対策方法

人的ミスによる情報漏えいを防止するには、基本的なルール整備と周知が重要です。

- 強固なパスワードポリシー、多要素認証、パスワード管理ツールの利用

- 定期的なセキュリティ研修(パスワード使い回しやデバイス暗号化の重要性を周知)

- 外部へのデータ持ち出し制限、最小限のアクセス権限の付与

- 持ち出しデバイスの暗号化、持ち出し・返却時の記録確認、紛失時の迅速な報告フロー整備

手順やルールの徹底により、人的ミスによる情報漏えいリスクを低減し、万が一発生しても監査ログやインシデント対応マニュアルを活用して被害を最小化します。

Lesson 4Chapter 3.2マルウェアとフィッシング

外部からの攻撃の代表例が「マルウェア」と「フィッシング」です。

マルウェア

マルウェア(malicious software)は、悪意あるコードを組み込んだソフトウェアで、感染した端末やネットワークに不正アクセス、データ盗取、システム破壊などを引き起こします。ウイルス、ワーム、トロイの木馬、ランサムウェアはマルウェアの一例です。

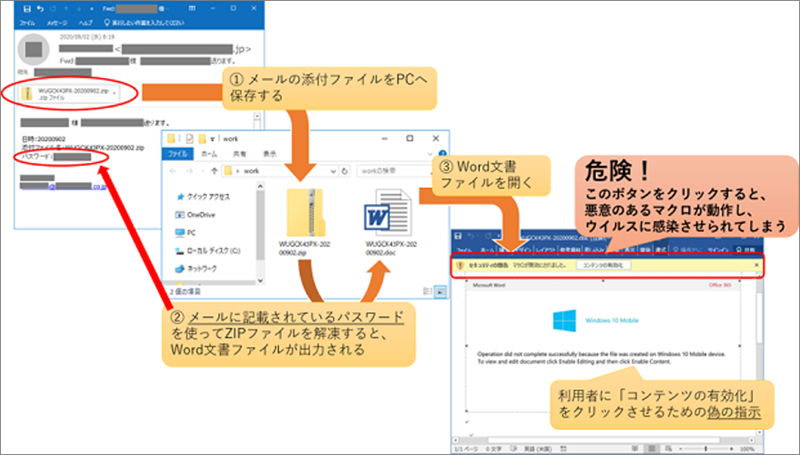

- ウイルス:自己複製機能を持ち、他のファイルに感染して被害を拡大します。たとえば、ウイルスが仕込まれた電子メールの添付ファイルを開くと、ウイルスに感染して重要なデータが消去されてしまいます。

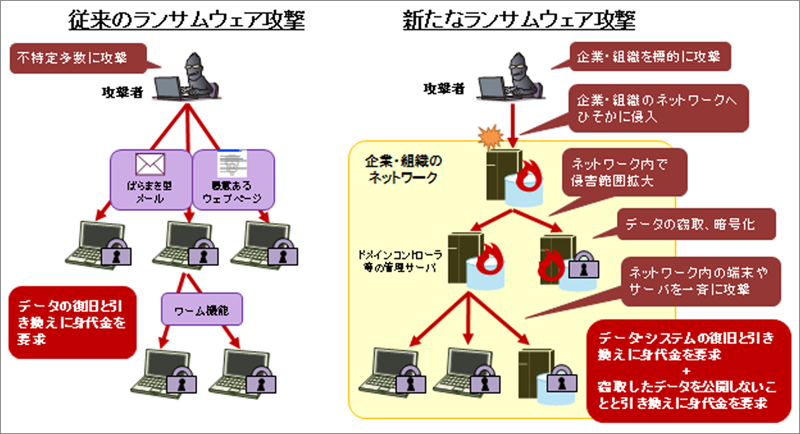

IPA - パスワード付きZIPファイルからEmotet感染までの流れ - ランサムウェア:コンピュータ内のファイルを暗号化し、身代金(ランサム)を要求します。日本でもKADOKAWAやHOYAなど、多くの企業がランサムウェアの被害にあっています。

IPA - 事業継続を脅かす新たなランサムウェア攻撃について

マルウェアの感染経路は、従業員が知らずに悪意ある電子メールの添付ファイルを開封したり、不正なWebサイトへアクセスしてしまうケースが典型的です。攻撃者は、業務用アカウントや社内の専門用語を使って正規のメールを装い、従業員を騙してリンクをクリックさせます。あるいは、正規サイトに見せかけた偽サイトへ誘導し、マルウェアをダウンロードさせる手口も存在します。

フィッシング

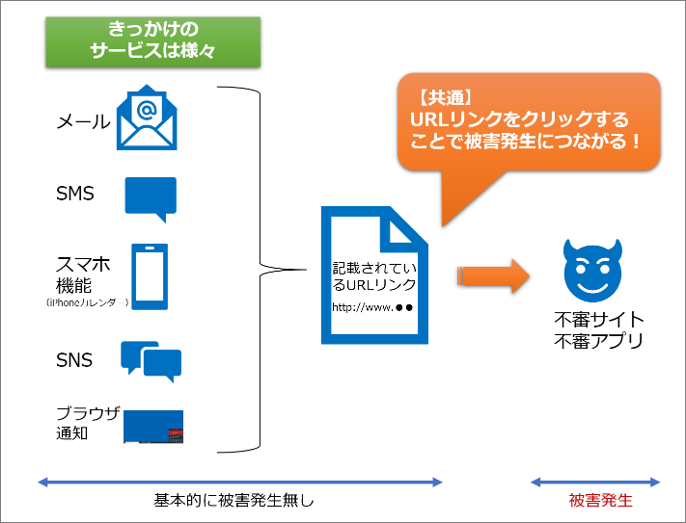

フィッシング は、ユーザーを偽のWebサイトやメールに誘導し、パスワードやクレジットカード情報を盗み取る詐欺行為です。

たとえば、有名なクラウドストレージサービスやネットバンキングを装ったメールを送り、リンク先でログイン情報を入力させます。この情報が攻撃者の手に渡れば、内部システムへの不正侵入や顧客情報の入手、さらには標的型攻撃の足がかりとなります。

対策方法

これらの攻撃に対抗するためには、技術的対策と教育的対策の両面が必要です。

- 技術的対策

- ウイルス対策ソフト・EDRの導入

- ファイアウォールやIDS/IPSでの不正通信監視・遮断

- メールゲートウェイでスパムフィルターやリンク検査を実施

- 教育的対策

- フィッシングメールを見分ける訓練

- 不審メールやポップアップを開かない習慣化

- 定期的な模擬攻撃演習でのセキュリティ意識維持

また、攻撃への備えとして バックアップ は必須です。定期的なバックアップと復元手順の周知で、万一の被害を最小限に抑えられます。

Lesson 4Chapter 3.3ソーシャルエンジニアリング

ソーシャルエンジニアリング とは、人間の心理を突いて情報を盗む攻撃です。技術的脆弱性ではなく、電話や偽装業者などでパスワードや機密情報を聞き出す、あるいはオフィスに侵入するといった方法が使われます。

ソーシャルエンジニアリングの具体例

ソーシャルエンジニアリングは、高度なファイアウォールやエンドポイント対策を簡単にすり抜けてしまうことから、組織にとって大きなセキュリティ脅威となります。

- システム管理者を名乗り、従業員に「至急パスワードを変更する必要がある」と連絡し、パスワードを聞き出す

- 清掃員に偽装し、セキュリティカードを装着してオフィス内に侵入し、機密書類をコピーする

電子メールによるソーシャルエンジニアリングの例: IPA - Emotet(エモテット)関連情報

対策方法

ソーシャルエンジニアリング対策には、強固な技術的セキュリティだけでなく、人間側のリテラシー向上や組織文化改革が重要になります。

- 本人確認手順の徹底(電話やメールでパスワードを求められても即答しない)

- 個人情報や認証情報を安易に渡さないルール化

- 従業員のセキュリティ意識向上トレーニング(不審な要求や行動への警戒)

- 入退室管理システムやゲスト受付手順の明確化

ソーシャルエンジニアリングは人間の心理を利用するため、技術的対策だけでは不十分です。組織全体で警戒と遵守意識を高め、内部統制を強化することが重要です。

Lesson 4Chapter 3.4インターネットサービスに対する脅威

Webアプリケーションやクラウドサービスなどのインターネットサービスは常に外部と接続されているため、悪意ある攻撃者からのさまざまな脅威に晒されています。

ここでは、代表的な脅威について説明します。

DoS/DDoS 攻撃

DoS(Denial of Service)攻撃 は、特定のサーバーやネットワークに大量のリクエストやデータを送りつけて、サービスを過負荷状態にし、正常なサービス提供を妨害する攻撃手法です。また、複数のマシンやボットを使って大規模に行なわれる場合は DDoS(Distributed Denial of Service)攻撃 と呼ばれます。

SQLインジェクション

SQLインジェクション は、データベースへの問い合わせ(SQL文)を操作することで、不正アクセスや情報漏えいを引き起こす攻撃手法です。SQL文を組み立てる際、入力値を適切にエスケープ処理やバリデーションしないWebアプリケーションが狙われます。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS) とは、Webページに悪意あるスクリプト(通常はJavaScript)を注入し、閲覧者のブラウザで実行させる攻撃手法です。特に、ユーザー入力をそのまま表示する部分やコメント欄などが狙われやすいです。

ディレクトリトラバーサル

ディレクトリトラバーサル は、Webアプリケーションのファイルパスに不正な入力を与えることで、本来アクセスが許可されていないディレクトリやファイルを参照・取得できてしまう脆弱性です。たとえば、パラメータに「../」といった階層を遡る指定を組み込むことで、サーバーのルートディレクトリまでファイルパスを操作されることがあります。この攻撃により、設定ファイルや認証情報などの機密情報を漏えいする恐れがあります。

CSRF(Cross-Site Request Forgery)

CSRF(Cross-Site Request Forgery) は、正規ユーザーが意図しないリクエストをWebアプリケーションに対して送信させる攻撃手法です。攻撃者はユーザーのブラウザが保持しているセッションや認証情報を悪用し、Webアプリケーションに不正な操作を行なわせます。たとえば、ユーザーがログインしたまま別の悪意あるサイトを閲覧すると、その仕掛けにより、ユーザー本人を装ってデータの変更や送金を実行される可能性があります。

SSRF(Server-Side Request Forgery)

SSRF(Server-Side Request Forgery) は、Webアプリケーションが内部で行なうリクエスト機能を悪用し、攻撃者が意図したリクエストをサーバー側から任意のリソースへ送信させる攻撃手法です。攻撃者は、社内ネットワークやクラウド上のメタデータサービス(例:AWS EC2メタデータ)など、外部から直接アクセスできないリソースへのリクエストを悪用します。これにより、内部ネットワークへのスキャンや認証情報の取得、さらにサービス自体への不正な操作が可能になる恐れがあります。

Lesson 4Chapter 4セキュリティ対策技術

セキュリティ被害を防ぐには、システムやネットワークの技術的防御策が不可欠です。ここでは、情報セキュリティを強化するための主な技術的対策を紹介します。

- ネットワーク防御と監視

- 暗号化・認証技術

- アクセス制御

Lesson 4Chapter 4.1ネットワーク防御と監視

ネットワークは外部攻撃者が組織内部へ侵入する入り口になり得るため、強固な防御が求められます。

代表的な防御策には「ファイアウォール」や「IDS/IPS」、「WAF」があり、外部からのトラフィックを監視し、不審な通信を遮断します。

ファイアウォール

ファイアウォール は、組織ネットワークとインターネットの境界に配置し、プロトコルやポート、通信元・宛先IPなどの条件に基づいて通信を制御します。

たとえば、外部から特定のサーバーへ直接アクセスできないよう制限できます。また、WebサーバーにはHTTP/HTTPS(80や443ポート)のみを許可するといった細やかなルール設定が可能です。これにより、意図しない外部接続や悪意あるスキャン行為を防ぎます。

IDS/IPS(不正侵入検知・防止システム)

IDS(Intrusion Detection System)は、通信パケットを監視し、不正アクセスや疑わしい振る舞いを検知します。

IPS(Intrusion Prevention System)は、検知した不正通信を報告するだけでなく、自動的にブロックします。

これらを使えば、悪意のあるトラフィックが内部システムへ届く前に防ぐことができます。

WAF(Webアプリケーションファイアウォール)

WAF(Web Application Firewall)は、Webアプリケーションに特化したセキュリティ対策の1つです。

一般的なファイアウォールやIDS/IPSがネットワーク層やトランスポート層の通信を制御するのに対し、WAFは、Webアプリケーションを守るための特化したセキュリティ対策です。たとえば、Webサイトに送られるデータを分析して、不正なデータ(例:SQLインジェクションやクロスサイトスクリプティング)をブロックします。

ネットワーク防御と監視のポイント

ネットワーク防御と監視のポイントは以下です。

- 通常の通信パターンを把握し、それから逸脱する振る舞いをいち早く検知する

- ログ監視やSIEM(Security Information and Event Management)ツールで、一元的に通信ログを分析

- SIEM は、複数のセキュリティデバイスやシステムからのログを一元的に管理・分析するツール

- ファイアウォールやIDS/IPSのルール・シグネチャを定期的に更新し、新しい脅威に対応

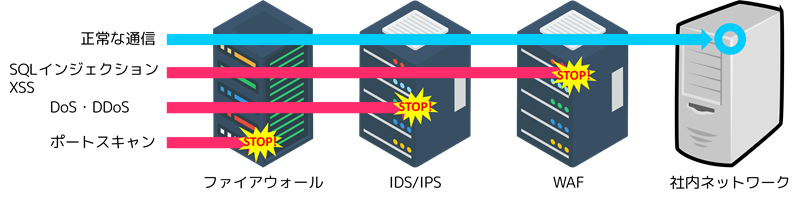

以下の図は、ファイアウォール、IDS/IPS、WAFが連携して通信を検査し、不審な通信を遮断するプロセスを示しています。

ファイアウォールとIDS/IPS、WAPの連携例

Lesson 4Chapter 4.2暗号化・認証技術

暗号化 は、平文(生データ)を第三者が理解できない形式に変換する処理です。

ネットワーク越しにやりとりされるデータは、通信経路上で盗聴や傍受される可能性があります。対策として「暗号化」が有効です。

暗号化されたデータは、対応する鍵を使わないと、元の内容に戻せません。万が一、データが盗まれたり傍受されても、鍵を持たない人には無意味なデータにしか見えないため、情報の漏えいを防ぐことができます。

暗号化方式には「共通鍵暗号方式」と「公開鍵暗号方式」があります。

共通鍵暗号方式

共通鍵暗号方式(秘密鍵暗号方式)は、同じ鍵を使って「暗号化」と「復号」を行なう方式です。送信者と受信者が事前に鍵を共有し、送信者はその鍵を使ってメッセージを暗号化します。受信者は同じ鍵を用いて復号することで元の情報を取得します。

- メリット:処理が比較的高速

- デメリット:送受信者間で安全に鍵を共有する必要がある

- 代表例:AES

公開鍵暗号方式

公開鍵暗号方式 は、暗号化用の「公開鍵」と復号用の「秘密鍵」に分かれています。誰でも公開鍵で暗号化できる一方、秘密鍵を持つ人だけが復号可能です。

- メリット:公開鍵のみ共有すればよく、安全に鍵を配送できる

- デメリット:処理が重く、共通鍵暗号よりも遅い

- 代表例:RSA、ECDSA、ECC

一般的なセキュリティプロトコル

一般的なセキュリティプロトコルでは、最初に公開鍵暗号方式で安全に共通鍵を交換し、その後の実際のデータ転送は共通鍵暗号方式で高速に行なうハイブリッド方式を採用しています。

たとえば、WebサイトとのHTTPS通信に使用される SSL/TLS プロトコルでは、まず公開鍵暗号方式でセッション鍵(共通の秘密鍵)を生成・共有し、その後の通信はAESなどの共通鍵暗号方式で暗号化します。

認証技術

認証 は、利用者が正当な利用者かどうかを確かめる仕組みです。最も基本的なパスワード認証に加え、以下のような強化策も使われます。

- 多要素認証(MFA):パスワードに加え、ワンタイムパスコード、スマートフォン通知、SMSコード、生体認証などを組み合わせる

- 生体認証:指紋や虹彩など個人固有の特徴を用い、高いセキュリティを実現

- 公開鍵基盤(PKI):証明書と公開鍵により、利用者が正当な組織・人物かを暗号学的に検証

Lesson 4Chapter 4.3アクセス制御

アクセス制御 は、「誰」が、どの「情報資産」に、どのような「操作」を行なって良いのかを管理・制限する仕組みです。

- 誰:人間(従業員、顧客など)やプログラム(バックアッププロセスなど)

- 情報資産:ファイル、フォルダ、データベース、アプリケーション、サービスなど

- 操作:読み取り(Read)、書き込み(Write)、実行(Execute)など

組織内には機密度や利用目的が異なる、さまざまな情報資産が存在します。全員にすべてのデータ・システムへのアクセスを許可すると危険なため、アクセス制御が不可欠です。

最小権限の原則

最小権限の原則 は、必要最小限の権限だけを与える、アクセス制御の基本となる考え方です。

例:

- 経理担当者は会計システムや請求書データにはアクセスできても、人事部門の人事評価資料にはアクセスできないようにします。

- エンジニアは開発環境とテスト環境にはアクセスできても、本番環境への書き込み権限は限られた管理者のみが持つように区別します。

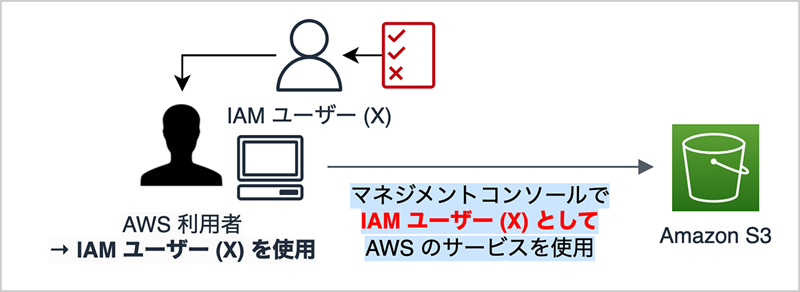

ロールベースのアクセス制御

アクセス制御は「ロール(役割)」を用いて管理することが一般的です。個人ごとに権限を設定するより、管理しやすくなる利点があります。

- 「営業ロール」「経理ロール」「開発ロール」など、業務や役職単位で権限をまとめる

- ユーザーをロールに紐づけるだけでアクセス権を一括管理でき、配置換え時の変更も容易

ロールベースのアクセス制御の例:テクニカルトレーナーと学ぶ AWS IAM ロール

アクセス制御のステップ

アクセス制御は、以下のようなステップで取り組みます。

- 情報資産の分類と重要度評価

- 役割・権限表の作成(どのロールがどの資産にアクセス可能か明確化)

- システム上での実装(OSやアプリケーションのアクセス制御機能やIAMツールなどを利用)

- 定期的な権限レビューと監査

- 異動・退職時の迅速な権限更新

不要となった権限を放置すれば、退職者やロールの持ち主が重要情報にアクセスできるリスクが残ります。定期的な見直しが重要です。

Lesson 4Chapter 5セキュリティポリシーとガイドライン

情報セキュリティ対策は、ファイアウォールや暗号化などの技術的対策だけでは十分でありません。組織全体で行動指針や運用ルールを定め、従業員一人ひとりが同じ方向を目指す必要があります。

そこで欠かせないのが「セキュリティポリシー」です。

ここでは、セキュリティポリシーの策定・運用、ISMS、BYOD(個人デバイス業務利用)への対応について整理します。

- セキュリティポリシーの策定と運用

- ISMS(情報セキュリティマネジメントシステム)への準拠

- BYOD(個人デバイスの業務利用)

Lesson 4Chapter 5.1セキュリティポリシーの策定と運用

セキュリティポリシー は、組織の情報資産を安全に扱うための基本方針や規則を示す最上位文書です。

セキュリティポリシーは全従業員が守るべき基本ルールであり、部門や役職に関係なく適用されます。たとえば「組織外へのデータ持ち出し時の暗号化」や「外部からのシステムアクセスにおける多要素認証の利用」などが盛り込まれます。

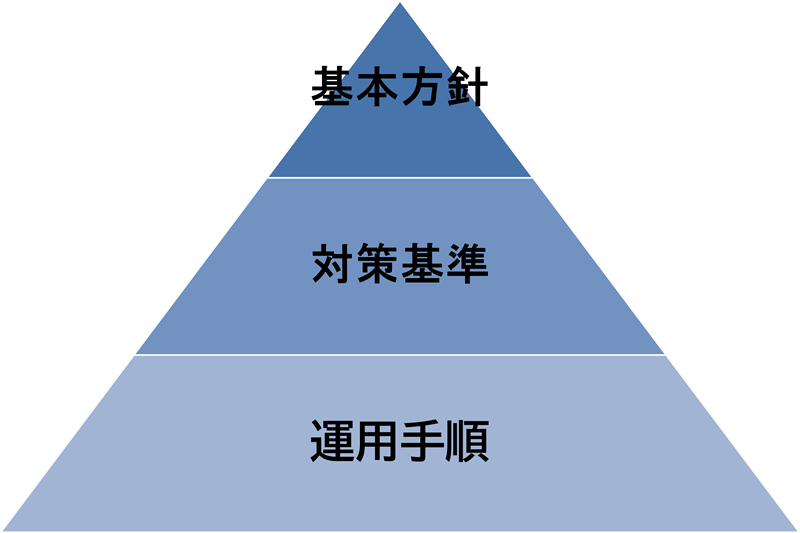

セキュリティポリシーの構成

情報セキュリティポリシーは次の3つの文書で構成されます。

- 情報セキュリティ基本方針

組織の情報セキュリティに関する理念や目的、経営陣のコミットメントなどを示す最上位の文書です。組織全体の方向性を明確にし、情報セキュリティに関わる判断の基準となります。 - 情報セキュリティ対策基準

基本方針を実現するために必要となる具体的な管理策・ルールを定めた文書です。例えばアクセス制御やパスワード管理、外部委託先との契約条件などのように、運用で守るべき基準・要件を明確にします。 - 情報セキュリティ運用手順

対策基準を現場で実践するための具体的な手順書・マニュアルです。システムの設定方法やインシデント対応の流れなど、実務担当者が日々の運用で参照する詳細な手順を示します。

組織全体への浸透と教育

策定したポリシーを現場で活用するには、周知と教育が欠かせません。意義を理解しないまま厳格なルールだけを押しつけると形骸化し、トラブルを招く恐れがあります。

教育方法の例:

- 集中的な研修(講義・ワークショップ)

- eラーニング(オンライン研修)

- 社内セキュリティニュースや定期的なお知らせ

- 模擬フィッシング訓練

とくに模擬フィッシング訓練は、実際に悪意あるメールを受け取った場合の対応練習として有効です。また、各部署にセキュリティ担当者を置き、日々の疑問や課題を吸い上げる仕組みを作ることも有益です。

運用面でのポイント:

- ポリシー違反への罰則規定を明確にする

- トラブル発生時の緊急対応手順(報告先・対応開始手順など)を明示する

たとえば「個人情報を含むファイルを暗号化せずに持ち出した場合の罰則」や「データ漏えいを発見した際の報告手順」を具体的に定めておくと、従業員が自らの行動に責任を持つようになります。こうした取り組みを継続することで、セキュリティポリシーが組織文化として定着し、全体のセキュリティレベルを高めます。

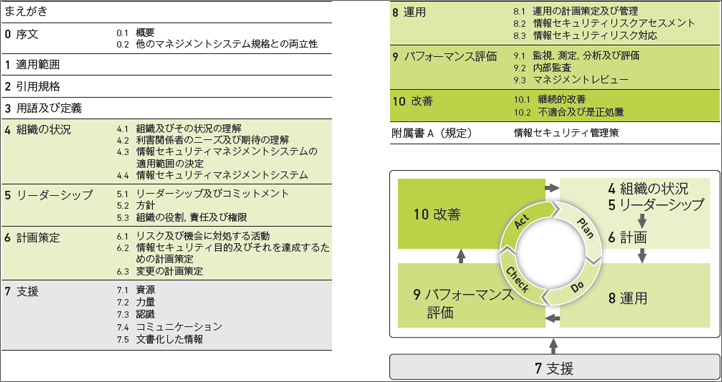

Lesson 4Chapter 5.2ISMS(情報セキュリティマネジメントシステム)への準拠

ISMS(Information Security Management System)は、組織の情報資産を継続的に守るための仕組みや管理体制を総合的に評価・運用する枠組みです。ISMSを導入すると、情報漏えいや不正アクセスなどのリスクを体系的に管理し、重要データを適切に保護できます。

代表的な国際規格である ISO/IEC 27001 に基づいてISMSを構築し認証を取得すれば、対外的に一定のセキュリティ水準を備えていることを示せます。

ISO/IEC 27001(ISMS認証)では、情報セキュリティマネジメントを継続的に改善する仕組みとしてPDCAサイクルを取り入れています。

- Plan(計画):情報セキュリティ方針や目標、リスクアセスメント方法などを策定する

- Do(実行):策定した方針や対策を導入・運用する

- Check(点検):導入した対策の有効性や目標の達成状況を監視・評価する

- Act(改善):評価結果や監査結果に基づき、改善策を実施しマネジメントシステムを向上させる

このように、PDCAサイクルを回すことで、情報セキュリティを継続的に最適化・強化していきます。

また ISO/IEC 27002 では具体的な管理策のガイドラインを提示しており、物理的セキュリティから暗号化、バックアップ運用に至るまで、幅広いベストプラクティスを参考にできます。こうした国際標準を意識することで、自社ポリシーが世界的な要件に照らして不十分ではないかをチェックできます。

Lesson 4Chapter 5.3BYOD(個人デバイスの業務利用)

BYOD(Bring Your Own Device)は、従業員が個人所有のスマートフォンやノートパソコンを業務に利用する形態です。働き方改革やリモートワークの普及で増加傾向にありますが、一方でセキュリティリスクに注意する必要があります。

- デバイス管理の不十分さ

個人デバイスは利用者の責任で管理されるため、OSやセキュリティソフトの更新が滞る可能性があります。結果的にマルウェア感染や情報漏えいのリスクが高まります。 - データ保護の困難さ

業務データが個人デバイスに保存されると、紛失・盗難により漏えいリスクが高まります。組織管理外の端末へ重要ファイルを勝手に保存するケースも懸念されます。 - ネットワーク分離の問題

感染した個人デバイスが社内ネットワークに接続されると、マルウェアが社内全体に広がるおそれがあります。リモートワーク時もVPNなど安全な接続手段を使わないと、通信が盗聴される危険が生じます。

こうしたリスクを軽減するため、BYODに関するガイドラインやルールを整備し、従業員に周知・徹底することが重要です。たとえば以下のような内容が挙げられます。

- 個人デバイスを業務利用する際の許可取得プロセス

- デバイスのセキュリティ要件(OSアップデート、ウイルス対策ソフト、画面ロックなど)

- 業務データの保存先と暗号化ルール(可能な限りクラウドの企業アカウントを利用するなど)

- 紛失・盗難時の報告手順と遠隔ロック・データ消去機能の利用

- 私的利用領域と業務領域の分離(MDM:Mobile Device Managementの導入など)

このようなルールを明確に定めることで、個人デバイス利用に伴うリスクを最小限に抑えつつ、柔軟な働き方を実現できます。

Lesson 4Chapter 6法的・規制上の要求

情報セキュリティと法的・規制上の要求は、密接に関係しています。

企業や組織が情報資産を扱う際には、さまざまな法律や業界規制を守ることが求められます。それは、これらの規制が、個人情報を含む機密データの取り扱いにおいて、適切な管理体制や技術的・運用的なセキュリティ対策を定めているためです。

ここでは、個人情報関連や、主な業界規制について確認します。

- 個人情報保護法とGDPR

- 業界規制

Lesson 4Chapter 6.1個人情報保護法とGDPR

主要な個人情報関連の規制として、日本の個人情報保護法と、欧州のGDPRについて説明します。

個人情報保護法

個人情報保護法(正式名称:個人情報の保護に関する法律)は、日本において「個人情報」を扱う事業者などが守るべきルールを定めた法律です。個人の権利と利益の保護を目的として、個人情報を適正に取り扱うための基本方針や義務などが定められています。

「個人情報保護法」を分かりやすく解説。個人情報の取扱いルールとは?

- 個人情報 とは、「生存する個人に関する情報」であって、氏名・生年月日・住所など、特定の個人を識別することができる情報を指します。

- 利用目的を明示せずに個人情報を取得したり、利用目的の範囲を超えてデータを勝手に第三者へ提供することは原則禁止されます。

- 個人情報を扱う組織には、漏えいを防ぐセキュリティ対策や、不正利用を防ぐ管理責任が求められます。万が一漏えいが発生した場合には、所定の手順に従って速やかに監督官庁へ報告し、被害を最小限に抑える対応が必要です。2022年の改正で報告義務が強化され、組織の管理体制が不十分と判断されれば罰則が科される場合もあります。

GDPR

GDPR(EU一般データ保護規則)は、EUの個人データ保護に関する包括的規則です。適用範囲はEU域内に限らず、EU居住者のデータを扱う企業にもおよびます。

- EU域内の個人データを取り扱う場合、この規則に準拠しなければなりません。

- EU域外に拠点を持つ企業であっても、EU居住者のデータを扱う場合は適用対象となります。

- 例:日本企業がEU向けのECサイトを運営し、EU在住者の個人情報を扱う場合

- 違反すると世界全体の年間売上高の4%または2,000万ユーロのいずれか高い方を上限とする、高額な制裁金を科される可能性があります。

GDPRでは、データ主体(個人)に対し、以下のような強い権利を与えています。

- アクセス権:自分の個人データがどのように処理されているかを確認する権利

- 訂正権:誤った個人データを修正する権利

- 忘れられる権利:不要になった個人データを削除するよう求める権利

- データポータビリティ権:個人データを電子的に受け取り、他のサービスへ移行できる権利

また、GDPRでは「プライバシーバイデザイン」という考え方を重視します。これはシステムの設計段階から個人情報保護を織り込み、原則として最小限のデータのみを収集・利用する手法を指します。

個人情報保護法やGDPRへの対応

まず、自社で扱う個人情報の範囲とフローを把握し、取得時の利用目的、保存期間や保管場所、アクセス権限、委託先の監督方法などを整理します。

社内にはDPO(法令順守の責任者:Data Protection Officer)や個人情報保護管理責任者を置き、定期的に監査や教育を行なうことが望ましいです。仮に大規模な漏えいが生じても、速やかに関係当局や被害者へ報告することで、罰則の軽減が期待できる場合もあります。

Lesson 4Chapter 6.2業界規制

業界ごとにも異なる規制や基準が存在し、それらを踏まえた情報管理体制を構築できるかどうかが企業の信頼を左右します。

- PCI DSS(Payment Card Industry Data Security Standard):クレジットカード情報を取り扱う業界規制です。

- ISO 27001(ISMS:情報セキュリティマネジメントシステム):国際標準化機構(ISO)が策定する情報セキュリティ管理の国際規格です。

- HIPAA(Health Insurance Portability and Accountability Act):アメリカ合衆国で制定された医療情報保護に関する法律です。

Lesson 4Chapter 7最新のセキュリティトレンド

リモートワークやクラウド活用が広がるなか、従来のセキュリティ対策だけでは対応しきれないリスクが増えています。

たとえば、企業のシステムやデータがネットワーク境界の内外へまたがるようになり、これまで「守るべき内側」とされてきた環境自体が曖昧化しています。さらに攻撃者は、クラウド環境やサプライチェーンを経由してシステムへ侵入するなど、手口を高度化・巧妙化させています。

こうした状況を踏まえ、組織は安全性を確保するための新しいアプローチを模索しています。

ここでは、その代表例として「ゼロトラストセキュリティモデル」と、クラウドサービスの利用における「クラウドセキュリティ」について取り上げます。

Lesson 4Chapter 7.1ゼロトラストセキュリティモデル

ゼロトラスト とは、「信頼できるネットワーク領域は存在しない」という前提にもとづく設計思想です。

これは、従来のファイアウォールやVPNなどの「境界防御型モデル」(社内ネットワーク=安全、社外ネットワーク=危険)を前提としない考え方です。

代わりに、あらゆるアクセスリクエストに対して一貫した認証と検証を行ない、信頼を得るのは一度きりではなく常に継続的に行なうという方針を採用します。

ゼロトラストのイメージ:Microsoft - 組織の保護とモダン化に役立つゼロ トラスト戦略

ゼロトラストが求められる背景

ゼロトラストが求められる背景には、以下のようなものがあります。

- 境界が曖昧化した企業システム

リモートワークやクラウド利用が進むと、社内ネットワーク以外からのアクセスが増えます。従来の「ファイアウォール内側=安全」という考え方では、クラウド上のリソースや外部からの接続を十分に保護できません。 - 内部不正や乗っ取りリスクの増加

社内ネットワーク上のユーザーを無条件に信頼すると、パスワード漏えいなどで不正侵入が起きた際に被害が拡大します。ゼロトラストでは常に正当性を検証するため、内部犯行リスクを抑えられます。 - 高度化する攻撃手法

攻撃者は正規ユーザーに成りすまして社内リソースへ侵入し、横方向に移動(ラテラルムーブメント)して機密情報を狙うことがあります。ゼロトラストではアクセスごとに認証や監査を行なうため、こうした不審な動きを早期に発見できます。

ゼロトラストの主要な要素

ゼロトラストは、主に以下の要素で構成されます。

- 厳格なアイデンティティ管理

多要素認証(MFA)やシングルサインオン(SSO)などを活用し、ユーザーや端末の正当性を常に確認します。ログイン後も定期的に再認証が求められる場合があります。 - 最小権限の徹底

ユーザーや端末に必要最小限のアクセス権のみを付与します。部署やプロジェクト単位で権限を細かく分け、不要な機能やデータにはアクセスできないようにします。 - 全トラフィックの暗号化と監視

社内ネットワークでも通信を暗号化し、IDS/IPSやSIEMなどで異常な通信を常に監視します。運用チームが意図しない通信を可視化できる仕組みを整備します。 - コンテキストに応じたアクセス制御

ログイン時の時間帯や場所、端末の状態などを総合的に判断し、リスクが高いアクセス要求には追加認証を求める、あるいは一部リソースへのアクセスを制限します。

ゼロトラスト導入時のポイント

ゼロトラストを導入する際のポイントには、以下のようなものがあります。

- 段階的な導入

全社一斉導入はリスクが高いため、部門やサービスごとに段階的に進め、運用課題を洗い出す方法が効果的です。 - ユーザビリティとのバランス

多要素認証を過度に強化すると使い勝手が悪くなる場合があります。セキュリティ要件と業務効率の両面を考慮し、柔軟にルールを設計します。 - 運用の自動化

すべての通信を手動で監視するのは困難なため、SIEMやSOARなどのツールを活用してアラート発生時に自動対応を行なうなど、運用の自動化が求められます。

代表的なサービスには、Microsoft Entra ID(旧Azure AD)や、Google Cloud Identityなどがあります。

Lesson 4Chapter 7.2クラウドセキュリティ

デジタルトランスフォーメーション(DX)の流れで、データやアプリケーションを自社サーバーではなくクラウドへ移行する企業が増えています。

ここでは、クラウド利用時のリスクとセキュリティ対策についてまとめます(クラウド自体の詳細はレッスン7で説明します)。

クラウド利用時のリスク

クラウド特有のリスクには、以下のようなものがあります。

- 外部委託によるコントロール範囲の減少

インフラ面をクラウド事業者に依存するため、パッチ適用時期や物理サーバーへのアクセス権管理などを自社でコントロールしにくい場合があります。 - 共有責任モデル

事業者側はハードウェアや仮想化レイヤーを保護し、利用者側はOSやアプリケーション、データなどの管理を行なうモデルです。責任範囲を正しく理解しないまま運用すると、セキュリティギャップを生じる恐れがあります。 - 不正設定や人為的ミス

クラウド環境の設定ミスによって、外部からアクセス可能なストレージを誤って公開してしまうなど、大きな事故につながる可能性があります。管理コンソールのパスワードやアクセスキーの取り扱いには特に注意が必要です。 - データの所在と法律上の問題

データセンターの所在地や法管轄によって適用される法律・規制が変わります。国外にサーバーがある場合、個人情報保護法やGDPRへの対応に追加配慮が必要です。

クラウド利用におけるセキュリティ対策

クラウド特有のセキュリティ対策には、以下のようなものがあります。

- クラウドサービスの選定基準の明確化

事業者が提供するセキュリティ機能(暗号化やログ監視、脆弱性スキャンなど)や認証取得状況(ISO/IEC 27001、SOC 2など)を確認し、自社の要件に合うかどうかを検証します。 - ポリシーやガイドラインの整備

共有責任モデルに基づき、事業者と自社の担当範囲を明確にします。データの分類や保護レベルを設定し、機密データには暗号化や厳格なアクセス制御を実施します。 - リソースの監視・ロギングの徹底

クラウド事業者の監視機能(例:AWSのCloudTrail、Azure Monitorなど)を活用し、誰がどのリソースにアクセスしたかを追跡可能にします。異常なアクセスや設定変更があれば、即座にアラートを発行できる仕組みが望まれます。 - CI/CDパイプラインとセキュリティ

インフラをコード化(IaC)し、CI/CDパイプラインを導入する組織が増えています。コード段階でのセキュリティ検査を自動化する「DevSecOps」を取り入れれば、誤設定を早期に発見・修正できます。 - 多要素認証やアクセス権限の最適化

管理コンソールには多要素認証を必須化し、ロール単位でアクセス権限を絞ります。不要なリソースやポートは閉じるなど、最小権限の原則を徹底します。

クラウドセキュリティの例:AWS - アカウント作成後すぐやるセキュリティ対策

Lesson 4Chapter 8インシデント対応とBCP

どれほど情報セキュリティ対策を徹底しても、情報資産が脅かされる可能性をゼロにすることは困難です。

こうした危機から迅速かつ確実に復旧し、事業を継続するために重要なのが、「インシデント対応」と「BCP(事業継続計画)・DR(災害復旧計画)」の整備です。

- インシデント対応

- BCP(事業継続計画)とDR(災害復旧計画)

Lesson 4Chapter 8.1インシデント対応

インシデント とは、システム障害やデータ漏えい、ランサムウェア感染など、業務運営に支障をきたす事象を指します。近年は被害規模が拡大しやすく、対応を誤ると企業の信用失墜や事業停止にまで発展する可能性があるため、的確な対応が欠かせません。

インシデント発生時の対応フロー

インシデントが起きた際には、被害を最小限に抑えるための素早い初動対応が必要です。また、大きなダメージを避けるには、組織的な報告体制と手順の明確化が不可欠です。基本的な対応フローは以下のとおりです。

- インシデントの検知

ログ監視やセキュリティツールのアラートを定期チェックし、不審なログイン試行や通信量の急増を早期に把握します。異常を発見した従業員が即時に担当部署へ報告できる体制も整備しておきましょう。 - 初動対応

インシデントと判断したら、まず影響範囲の特定と被害拡大の防止に注力します。マルウェア感染が疑われる端末をネットワークから切り離す、情報漏えいが進んでいれば関連システムを一時停止するなど、緊急措置を講じます。初動が遅れると被害が拡大しやすいため、誰でも即断できる手順書が重要です。 - 原因調査

被害を食い止めたら原因を調査します。内部犯行なのか外部からの攻撃なのか、システム脆弱性の存在、パスワード管理の問題など、インシデントの根本原因を追跡します。サーバーのアクセスログやセキュリティ機器の記録を分析し、侵入経路や時系列を特定します。必要に応じて専門家の力を借りると、短期間で正確な情報が得られます。 - 再発防止策の実施

原因がわかったら、再発防止策を実行します。脆弱性パッチの適用やアクセス制御の強化、パスワードポリシーの見直しなどが考えられます。人的ミスが原因ならば、研修やガイドライン整備で再発を防ぎます。

報告体制の重要性

報告体制は、これら4ステップすべてを円滑に回すための基盤といえます。各部署や経営層、外部専門家との連絡網を明確化し、24時間体制で誰が対応できるかをあらかじめ決めておくとスムーズです。

また、大規模なインシデントでは、広報部門や法務部門の対応も必要になります。対外発表や顧客への通知をどのように行なうか、具体的な手順を設けることで混乱を避けられます。

Lesson 4Chapter 8.2BCP(事業継続計画)とDR(災害復旧計画)

インシデント対応は、あくまで「発生したトラブルの被害を食い止める」ための施策です。大規模災害や長期的なシステムダウンが発生した場合、最終的に重要なのは、どれだけ早く事業を立て直せるかという点です。この目的を達成するため、事前に策定しておくのが「BCP(事業継続計画)」と「DR(災害復旧計画)」です。

BCP

BCP(事業継続計画:Business Continuity Plan)は、災害やトラブルが発生しても「ビジネスを止めない」または「できるだけ早く事業を再開する」ための計画です。

たとえば、大きな地震・台風などの自然災害だけでなく、サイバー攻撃や設備の故障、感染症の流行による出社制限など、企業活動を止める可能性があるさまざまなリスクを想定します。

計画の例:

- 代替オフィス・拠点をどこに設けるか

- 社員が自宅からでも仕事を継続できる仕組みを整備する

- 重要データをクラウドでバックアップしておき、どの端末からでもアクセスできるようにしておく

- サプライチェーンが途切れたときの代替ルートを確保しておく

DR

DR(災害復旧:Disaster Recovery)は、災害やシステム障害、サイバー攻撃などでシステムが停止したりデータが破損した場合に、システムやデータをいかに早く元の状態に復旧させるかを考える計画・対策です。

具体的な対策例:

- データを定期的にバックアップし、遠隔地やクラウドなど安全な場所に保管しておく

- 障害が発生した場合、どのくらいの時間でシステムを立ち上げ直せるか(RTO: Recovery Time Objective)を決めておく

- どのくらい前の状態のデータまで保証するか(RPO)を設定しておく

- 仮想環境などを用いて、別拠点で同様のシステムを動かせるようにしておく(冗長化)

BCPは事業そのものをどう継続させるかの包括的な計画であり、DRはその中のシステム面に関する復旧計画です。多くの企業では、BCPの一部としてDRプランを位置づけ、業務継続とシステム復旧を一体的に考えます。

BCPの指標

BCPで用いられる指標には「RTO」と「RPO」があります。

- RTO(Recovery Time Objective):業務に使うシステムをどの程度のダウンタイム(停止時間)で復旧させるか

- RPO(Recovery Point Objective):どの時点のデータまで復旧すれば業務を継続可能か

たとえばRTOを「4時間以内」に設定すれば、システム停止後4時間で最低限のサービスを再開できる体制を整えることになります。RPOを「前日夜のバックアップ時点」と決めていれば、最悪の場合、その時点までのデータで再開する設計を行ないます。

- RTOの目安

- 数分~数時間:金融取引や医療機関など、非常に厳しい稼働要件

- 24時間以内:ある程度の停止は許容可能だが、顧客への説明や代替手段が必要

- RPOの目安

- 数秒~数分:リアルタイム性が重要な取引

- 1日~数日:更新頻度が低い業務データ

これらの目標に基づき、バックアップ方式やクラウドDRサイト、システムの冗長化などを計画します。企業規模や業種、サービスの特性によって求められる対策レベルは異なるため、自社に合わせて継続的に見直し、アップデートすることが重要です。

Lesson 4Chapter 9まとめ

このレッスンでは、情報資産を取り巻くさまざまなリスクを見極め、機密性・完全性・可用性をバランス良く確保する「情報セキュリティ」の重要性を学びました。単なる技術の導入だけでなく、組織全体でルールを整備し、リスクマネジメントや人材教育を継続的に行なうことが、不可欠であることがわかりました。

ビジネスや社会生活のあらゆる場面でデジタル化が進むなか、情報セキュリティの基本概念を正しく理解しておけば、新しい脅威や規制が登場しても柔軟に対応できます。また、セキュリティ対策を「コスト」ではなく「持続的な成長を支える投資」と捉えることで、企業や組織が安心してITを活用し、信頼を高めながらイノベーションを進める基盤を築けるようになるでしょう。

このレッスンで学んだこと

このレッスンで学んだことを振り返り、理解度を確認しましょう。

- 情報資産には、顧客情報や財務データ、開発計画など、ビジネスを進めるうえで欠かせないデータが含まれる。

- 情報セキュリティ3要素(機密性・完全性・可用性)は、情報資産を多角的に守るために重要である。

- リスクマネジメントでは、脅威・脆弱性・影響度を総合的に評価し、優先度を決めて対策を講じる。

- 人的ミスによる情報漏えいは最も身近なリスクの1つであり、パスワード管理やセキュリティ教育が有効である。

- マルウェアやフィッシングなどの攻撃に備えるには、アンチウイルスソフトやファイアウォール、フィッシング対策訓練が不可欠である。

- ソーシャルエンジニアリングは、人間の心理や油断を突いて機密情報を盗む手口である。

- セキュリティポリシーは、組織全体で守るべきルールや運用手順を定める最上位文書である。

- BYOD(個人デバイスの業務利用)には、デバイス管理や暗号化など追加のセキュリティ対策が必要である。

- ISO/IEC 27001などのISMS認証は、情報セキュリティを継続的に運用・改善する枠組みを評価する国際規格である。

- ゼロトラストモデルでは、ネットワーク内外を問わず、常に認証とアクセス制御を徹底する。

- インシデント対応は「検知→初動対応→原因調査→再発防止」の流れで行ない、報告体制が重要である。

- BCP(事業継続計画)は災害やサイバー攻撃などが起きても業務を止めないための計画であり、DR(災害復旧計画)を含む。

課題情報セキュリティの理解度確認

下記の5つの質問に答えてください。「回答フォーマット」をコピーして、コメント欄に記入して提出してください。

- 情報セキュリティにおける「セキュリティ3要素(CIA)」とは何を指し、それぞれがなぜ重要かを簡潔に述べてください。

- 「リスクマネジメント」において、脅威・脆弱性・影響度という3つの概念をどのように捉えて、どのように優先順位をつけるか説明してください。

- 人的ミスから起こる情報漏えいリスクを防ぐためには、どのような対策が考えられますか。2つ以上挙げて説明してください。

- BYOD(個人デバイスの業務利用)で懸念されるセキュリティリスクと、その対策例を1つずつ述べてください。

- BCP(事業継続計画)とDR(災害復旧計画)の違いを簡潔に説明し、それぞれどのような視点で策定されるか述べてください。

回答フォーマット

1.

2.

3.

4.

5.